安全研究人員鎖定chaplin.exe--攻擊伊朗三家鋼鐵制造企業的惡意軟件!

黑客組織Gonjeshke Darande報告了對伊朗三家鋼鐵生產商的網絡攻擊:它們分別是Khouzestan Steel Company(KSC)、Mobarakeh Steel Company (Isfahan)(MSC)、Hormozgan Steel Company(HOSCO)。攻擊者還發布了來自內部系統的后果視頻和屏幕截圖以表示對攻擊后果的確認。該組織通過公司受到制裁這一事實來激勵目標的選擇,但盡管如此,他們仍在繼續工作。據稱,這些襲擊是對伊朗侵略的回應(未具體說明)。這些帖子還強調,進行網絡攻擊是為了讓無辜的人不會受苦。

號外!伊朗三家鋼鐵生產企業遭受重大網絡攻擊而導致部分停產

隨著這起對伊朗戰略冶金設施——Hormozgan Steel、Khouzestan Steel 和 Mobarakeh Steel——的毀滅性網絡攻擊事件的研究,更多的的細節被逐步披露。

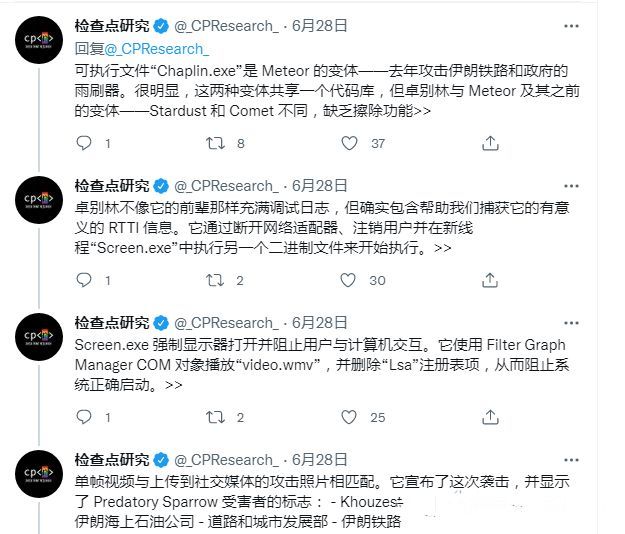

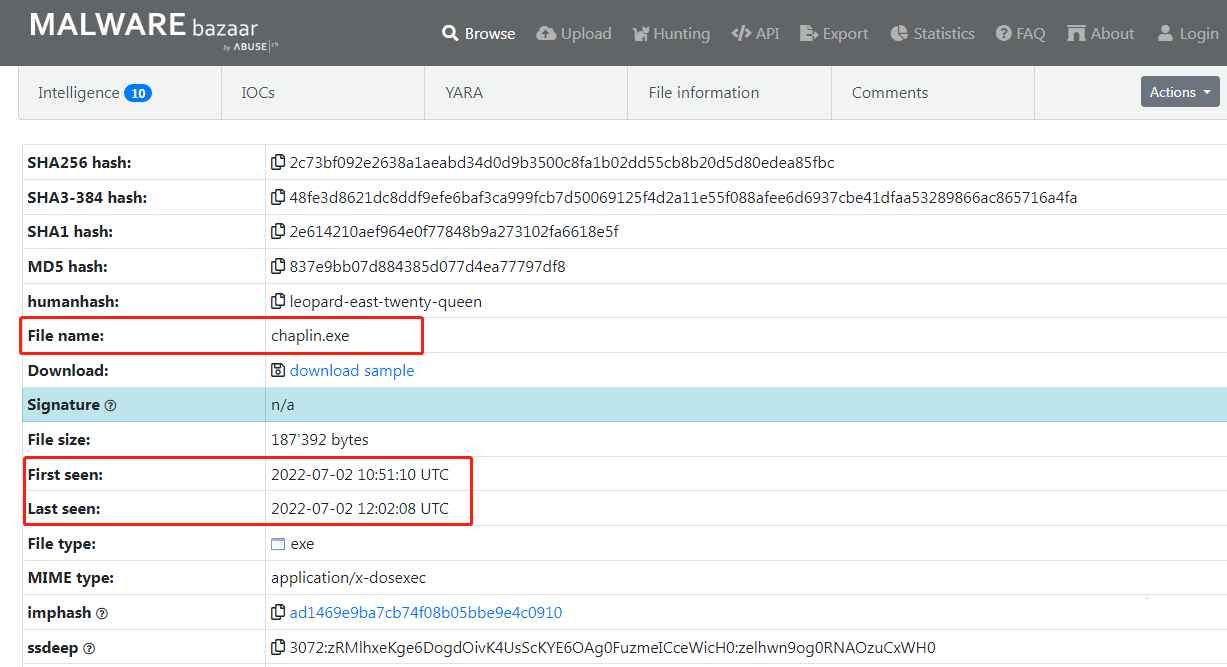

Treadstone 71公司的研究人員能夠找到與攻擊相關的文件,初步分析表明,被稱為卓別林的惡意軟件也與去年對伊朗鐵路的攻擊直接相關。CheckPomit研究團隊給出了一些分析研判的證據和結論。

Chaplin.exe可執行文件是Meteor的變體,Meteor是一種在伊朗鐵路和政府的攻擊中出現的毒蛇。兩者共享一個共同的代碼庫,但卓別林與Meteor及其先前的變體Stardust和Comet不同,缺乏清理功能。

此外,Chaplin不包含調試日志,但包含有關RTTI的重要信息。它通過禁用網絡適配器、注銷用戶并在新的Screen.exe線程中執行二進制文件來開始執行。

該文件強制打開顯示器,阻止用戶與計算機交互,并使用Filter Graph Manager COM對象播放video.wmv,并刪除“Lsa”注冊表項,從而阻止系統正常啟動。

單幀視頻與黑客在社交媒體上上傳的一張照片相匹配,顯示了掠奪性麻雀(Predatory Sparrow)受害者的標志:相關的受害者有Khouzestan Steel Company (KSC)、伊朗石油公司、道路和城市發展部、伊朗鐵路。

與之前的事件一樣,黑客留下了一個屬于伊朗最高領導人辦公室的電話號碼以供聯系。

目前尚不清楚卓別林是否有任何模塊可以使其與Khouzestan Steel的OT網絡上的工業設備進行交互。

從黑客提供的視頻來看,Certfa Labs的研究人員認為,與工廠工業設備的交互可以通過另一個渠道進行——通過Irisa擁有的控制面板,該控制面板為伊朗公司提供網絡服務和工業基礎設施。

同時,專家們并不排除Gonjeshke Darande可能仍然可以訪問其他組織的網絡。

Treadstone71LLC專門從事網絡情報、反情報、影響行動、網絡行動、OSINT、秘密網絡、HUMINT、網絡情報和OSINT 培訓和分析、網絡心理戰、戰略情報、開源情報收集、分析寫作、結構化分析技術、目標對手研究、網絡反情報、戰略情報分析、估計情報、預測情報、預警情報、威脅情報等工作。

參考資源:

1、https://cybershafarat.com/2022/07/03/attack-on-iranian-steel-producers/

2、https://twitter.com/_CPResearch_/status/1541753927208767490

3、https://bazaar.abuse.ch/sample/2c73bf092e2638a1aeabd34d0d9b3500c8fa1b02dd55cb8b20d5d80edea85fbc/#file_info

來源:網空閑話