OT網(wǎng)絡(luò)攻擊技術(shù)新動向:真正的PLC勒索,防得了嗎?

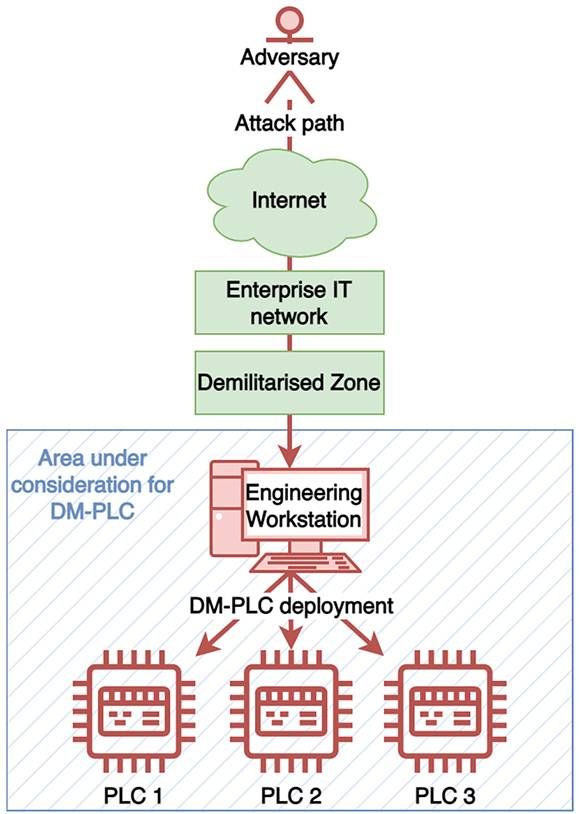

當(dāng)前,OT網(wǎng)絡(luò)攻擊技術(shù)也逐步深入工業(yè)底層,定向擦除,RTU勒索,PLC投毒,控制網(wǎng)絡(luò)深度橫向移動,技術(shù)復(fù)雜度正在深化;另一個趨勢是攻擊組織從秘密進(jìn)程退化和間諜活動,逐步轉(zhuǎn)變?yōu)楣_的網(wǎng)絡(luò)敲詐勒索(cyber extortion,Cy-X),而PLC勒索正是OT網(wǎng)絡(luò)攻擊的最新技術(shù)動向。OT網(wǎng)絡(luò)安全從業(yè)者的共識表明,即使針對OT(操作技術(shù))資產(chǎn)啟動基于加密的Cy-X技術(shù),為工程流程設(shè)計的典型恢復(fù)實踐也將提供足夠的彈性。然后,一項新的研究成果表明,這種共識將面臨新的挑戰(zhàn)。Richard Derbyshire、Benjamin Green、Charl van der Walt和David Hutchison在上周發(fā)表在康奈爾大學(xué)策劃的研究共享平臺rXiv上的研究論文中,提出了一種稱為DM-PLC(Dead Man的PLC )的攻擊方法,僅使用現(xiàn)有功能,將整個環(huán)境視為受勒索的實體,所有資產(chǎn)不斷相互輪詢,以確保攻擊不被篡改,將任何偏差視為類似于Dead Man開關(guān)的爆炸觸發(fā)器。在經(jīng)過學(xué)術(shù)同行評審和行業(yè)驗證的OT測試平臺上實施和評估了DM-PLC的概念證明,證明了該方法的惡意功效。該研究表明這是邁向可行的OT環(huán)境Cy-X的務(wù)實一步,承認(rèn)通常所說的彈性過程并將其武器化。當(dāng)然,研究者也從OT環(huán)境下的網(wǎng)絡(luò)、工程工作站、PLCs三個層面提出了相應(yīng)的緩解此類攻擊的方法。

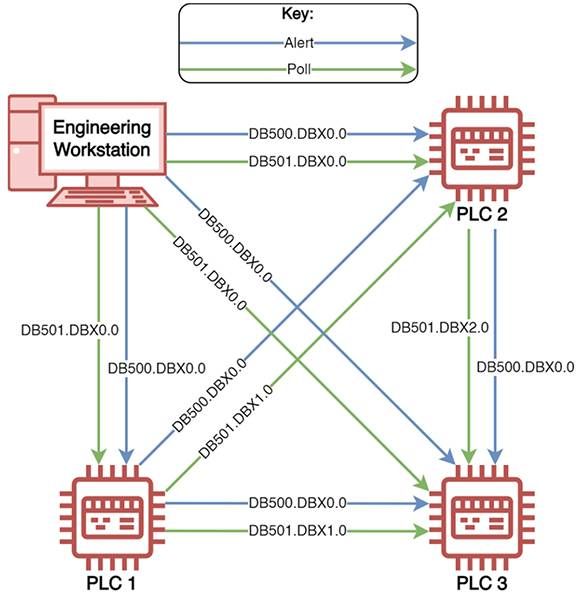

根據(jù)這篇論文的描述,DM-PLC是邁向可行Cy-X技術(shù)的實用第一步方法,該技術(shù)直接針對OT設(shè)備,同時規(guī)避現(xiàn)有響應(yīng)和恢復(fù)策略的彈性。DM-PLC利用OT環(huán)境中的現(xiàn)有功能,同時創(chuàng)建一個由可編程邏輯控制器(PLC)和工程工作站(EW)組成的隱蔽監(jiān)控網(wǎng)絡(luò),不斷相互輪詢、監(jiān)控攻擊行為的任何偏差,并拒絕受害者的配置訪問。

研究人員表示:“如果受害者試圖改變對手控制下的環(huán)境,或者沒有及時支付贖金,DM-PLC將激活類似于Dead Man開關(guān)的觸發(fā)器,導(dǎo)致所有PLC將其輸出設(shè)置為‘ON’狀態(tài),從而導(dǎo)致受害者的物理環(huán)境發(fā)生混亂。” “DM-PLC帶來的針對OT的攻擊符合新興對手(即網(wǎng)絡(luò)犯罪分子)的作案手法,并反映了從基于加密的Cy-X技術(shù)向更具創(chuàng)造性的勒索攻擊方式的轉(zhuǎn)變。這項工作強(qiáng)調(diào)了這樣一個事實:攻擊對手不需要大量投資、經(jīng)驗或?qū)LC的復(fù)雜根級訪問來進(jìn)行此類針對OT的網(wǎng)絡(luò)攻擊。”

也就是說,DM-PLC表明,攻擊對手可以通過簡單地使用針對受害者的現(xiàn)有通信和安全功能來勒索整個OT環(huán)境。

研究者的評估過程采用了DM-PLC方法的三種典型場景:1) 從網(wǎng)絡(luò)中移除PLC。2) DM-PLC贖金定時器到期。3) 受害者在“支付”贖金后輸入解密代碼。

在上述三個場景對DM-PLC方法的評估被認(rèn)為是成功的,因為測試都取得了預(yù)期的結(jié)果。場景1和2的預(yù)期結(jié)果是所有適用的PLC和工程工作站通過將其輸出設(shè)置為“ON”來發(fā)出警報并造成操作影響,這已成功觀察到。對于場景3,預(yù)期的結(jié)果是DM-PLC的成功解除武裝,這也是觀察到的。然而,這并不意味著DM-PLC沒有其局限性。

DM-PLC方法的實際運用在兩個PLC和一個EW(工程工作站)上作為概念驗證進(jìn)行了演示。然后,在經(jīng)過學(xué)術(shù)同行評審和行業(yè)驗證的測試平臺上對DM-PLC進(jìn)行擴(kuò)展和評估,確定其優(yōu)勢和局限性。為OT資產(chǎn)所有者提出了緩解技術(shù),以保護(hù)自己將來免受此類攻擊。

DM-PLC專注于OT資產(chǎn)(主要是EW和PLC)之間現(xiàn)有的相互通信。然而,如果對手選擇,它可以擴(kuò)展到其他OT資產(chǎn),例如遠(yuǎn)程終端單元(RTU)和人機(jī)界面(HMI)。

研究人員發(fā)現(xiàn),從技術(shù)角度來看,EW通常是基于Windows的設(shè)備,具有企業(yè)IT資產(chǎn)中遇到的典型漏洞。EW的關(guān)鍵在于它通過工業(yè)配置軟件進(jìn)行了增強(qiáng),使其能夠通過工業(yè)協(xié)議進(jìn)行通信并配置嵌入式OT設(shè)備,例如可以具有多種架構(gòu)的PLC。這些設(shè)備通常具有最小的操作系統(tǒng),例如Linux的修改版本,甚至是定制的實現(xiàn),操作員和潛在對手都無法訪問這些操作系統(tǒng)。

研究人員表示:“然而,在操作員可以訪問的級別,有大量可用的功能,例如ICMP、SNMP服務(wù)器和HTTPS服務(wù)器。” “PLC由EW上的工業(yè)配置軟件使用該軟件支持的工業(yè)協(xié)議進(jìn)行編程。該程序由EW推送到PLC,控制PLC的工作以及它如何感知和控制物理過程。它可以用梯形邏輯等多種語言編寫,并且可以完全定制;然而,PLC供應(yīng)商提供的默認(rèn)庫函數(shù)是常用的。”

研究人員還詳細(xì)介紹了DM-PLC攻擊場景,其中現(xiàn)代對手在滲透到受害者的OT環(huán)境時似乎沒有遇到挑戰(zhàn),并且從描述該過程中無法獲得任何價值或新穎性。因此,本文不關(guān)心部署DM-PLC之前的初始訪問或橫向移動。即假設(shè)攻擊對手已經(jīng)完成了這些戰(zhàn)術(shù)并且已經(jīng)就位。

研究顯示,不同組織之間的OT環(huán)境的物理和邏輯布局可能存在很大差異,而且不同部門之間的這種差異可能會進(jìn)一步加劇。

DM-PLC將現(xiàn)有工作作為靈感和經(jīng)驗教訓(xùn),尋求通過使用合法的、供應(yīng)商提供的PLC功能來進(jìn)一步發(fā)展OT Cy-X的現(xiàn)有概念。DM-PLC的關(guān)鍵功能是規(guī)避當(dāng)前最佳實踐響應(yīng)和恢復(fù)的彈性,因此刪除受影響的PLC并不是一種不會對受害者造成后果的選擇。這也意味著DM-PLC不得對操作過程產(chǎn)生負(fù)面影響,除非它被篡改或其贖金計時器已過期;如果攻擊過程很快造成負(fù)面影響或后果,可能會阻止受害者支付費用來代替更換受影響的設(shè)備。

高級DM-PLC需求的目標(biāo)集可通過EW以最低限度的先決條件進(jìn)行部署;與現(xiàn)有操作代碼并行運行;不影響現(xiàn)有的操作代碼;并且對篡改/響應(yīng)和恢復(fù)過程具有彈性。該研究還包括篡改檢測;可能造成不良的廣泛的運營影響;需要一把鑰匙才能將控制權(quán)交還給系統(tǒng)所有者;并且可以在武器化之前進(jìn)行測試。

總之,DM-PLC創(chuàng)建了一個由PLC和EW組成的隱蔽監(jiān)控網(wǎng)絡(luò),不斷地相互輪詢,如果對手控制下的任何資產(chǎn)偏離攻擊或支付超時窗口到期,就會觸發(fā)類似Dead Man開關(guān)的警報,該警報將在整個隱蔽監(jiān)控網(wǎng)絡(luò)中傳播,并將所有輸出轉(zhuǎn)為“ON”狀態(tài)。這是通過僅使用現(xiàn)有的合法功能來實現(xiàn)的,這表明對手不需要針對OT開發(fā)復(fù)雜的漏洞,從而顯著降低OT網(wǎng)絡(luò)攻擊的潛在成本。

DM-PLC方法的成功實施意義重大。但畢竟DM-PLC方法還是存在其局限性,組織可以采取一些措施來更好地保護(hù)自己。這些技術(shù)不僅作為預(yù)防措施,而且還提供警報功能。加強(qiáng)網(wǎng)絡(luò)安全監(jiān)測的事件通報,以及制定響應(yīng)和恢復(fù)計劃,均是一些關(guān)鍵的措施。類似DM-PLC這類攻擊技術(shù),隨著時間的推移而發(fā)展,使得事前預(yù)防措施無效的情況下,響應(yīng)、恢復(fù)等彈性能力尤其重要。

這項研究提出的方法實實在在地向OT所有者和運營商發(fā)出了警告,表明這種攻擊是可行的,需要特別注意防范。這再次警告OT網(wǎng)絡(luò)安全工作者,延續(xù)現(xiàn)有的依賴重新利用IT安全概念的做法,將是行不通的。可行的思路應(yīng)該是重點關(guān)注OT的設(shè)計安全性,以便現(xiàn)有功能不能被武器化。

參考資源

1、https://industrialcyber.co/industrial-cyber-attacks/researchers-detail-dead-mans-plc-approach-that-works-towards-viable-cyber-extortion-for-ot-cybersecurity/

2、https://arxiv.org/pdf/2307.09549.pdf

3、https://industrialcyber.co/features/cybersecurity-to-be-baked-into-product-design-development-processes-rather-than-remain-afterthought/